ماذا تعرف

- خوارزمية التجزئة الآمنة 1 (SHA-1) هي نوع من الخوارزمية المستخدمة للتحقق من صحة البيانات.

- تعتبر مصادقة كلمة المرور والتحقق من الملف أمثلة على استخداماتها.

- يمكن لآلة حاسبة خاصة العثور على المجموع الاختباري SHA-1 للنص أو الملف.

تتناول هذه المقالة ما يعنيه SHA-1 وكيفية استخدامه وسبب استخدامه، بالإضافة إلى كيفية إنشاء المجموع الاختباري SHA-1.

قائمة ابدأ في Windows 10 غير قابلة للنقر

ما هو SHA-1؟

SHA-1 (اختصار لـ Secure Hash Algorithm 1) هي واحدة من عدة وظائف تجزئة تشفير.

يتم استخدامه غالبًا للتحقق من عدم تغيير الملف. ويتم ذلك عن طريق إنتاج أ المجموع الاختباري قبل إرسال الملف، ثم مرة أخرى بمجرد وصوله إلى وجهته.

لا يمكن اعتبار الملف المرسل أصليًا إلا إذا كان المجموعان الاختباريان متطابقين.

ديفيد سيلفرمان / غيتي إيماجز نيوز / غيتي إيماجز

التاريخ ونقاط الضعف في وظيفة تجزئة SHA

SHA-1 هي واحدة فقط من الخوارزميات الأربع في عائلة خوارزمية التجزئة الآمنة (SHA). تم تطوير معظمها بواسطة وكالة الأمن القومي الأمريكية (NSA) ونشرها المعهد الوطني للمعايير والتكنولوجيا (NIST).

يحتوي SHA-0 على حجم ملخص الرسالة (قيمة التجزئة) 160 بت وكان الإصدار الأول من هذه الخوارزمية. يبلغ طول قيم التجزئة 40 رقمًا. تم نشره تحت اسم 'SHA' في عام 1993 ولكن لم يتم استخدامه في العديد من التطبيقات لأنه تم استبداله سريعًا بـ SHA-1 في عام 1995 بسبب ثغرة أمنية.

SHA-1 هو التكرار الثاني لوظيفة تجزئة التشفير هذه. يحتوي هذا أيضًا على ملخص رسائل يبلغ 160 بت ويسعى إلى زيادة الأمان عن طريق إصلاح نقطة الضعف الموجودة في SHA-0. ومع ذلك، في عام 2005، وجد أيضًا أن SHA-1 غير آمن.

بمجرد العثور على نقاط ضعف التشفير في SHA-1، أصدرت NIST بيانًا في عام 2006 لتشجيع الوكالات الفيدرالية على اعتماد استخدام SHA-2 بحلول عام 2010، وتم إهماله رسميًا من قبل NIST في عام 2011. SHA-2 أقوى من SHA-2. 1، ومن غير المرجح أن تحدث هجمات ضد SHA-2 مع قوة الحوسبة الحالية.

لم تبدأ الوكالات الفيدرالية فحسب، بل حتى شركات مثل Google وMozilla وMicrosoft، إما في وضع خطط للتوقف عن قبول شهادات SHA-1 SSL أو منعت بالفعل تحميل هذه الأنواع من الصفحات.

لدى Google دليل على حدوث تصادم SHA-1 مما يجعل هذه الطريقة غير موثوقة لإنشاء مجاميع اختبارية فريدة، سواء كان الأمر يتعلق بكلمة مرور أو ملف أو أي جزء آخر من البيانات. يمكنك تحميل اثنين فريدة من نوعها بي دي إف الملفات من تحطمت لنرى كيف يعمل هذا. استخدم حاسبة SHA-1 من أسفل هذه الصفحة لإنشاء المجموع الاختباري لكليهما، وستجد القيمة هي نفسها تمامًا على الرغم من احتوائها على بيانات مختلفة.

شا-2 و شا-3

تم نشر SHA-2 في عام 2001، بعد عدة سنوات من نشر SHA-1. يتضمن ست وظائف تجزئة بأحجام مختلفة: SHA-224، وSHA-256، وSHA-384، وSHA-512، وSHA-512/224، وSHA-512/256.

تم تطويره بواسطة مصممين غير تابعين لوكالة الأمن القومي و صدر عن NIST في عام 2015 ، هو عضو آخر في عائلة خوارزمية التجزئة الآمنة، يُسمى SHA-3 (Keccak سابقًا).

ليس المقصود من SHA-3 أن يحل محل SHA-2 مثل الإصدارات السابقة التي كان من المفترض أن تحل محل الإصدارات السابقة. بدلاً من ذلك، تم تطويره كبديل آخر لـ SHA-0 وSHA-1 وMD5.

كيف يتم استخدام SHA-1؟

أحد الأمثلة الواقعية حيث يمكن استخدام SHA-1 هو عندما تقوم بإدخال كلمة المرور الخاصة بك في صفحة تسجيل الدخول لموقع الويب. على الرغم من أن ذلك يحدث في الخلفية دون علمك، إلا أنه قد يكون الطريقة التي يستخدمها موقع الويب للتحقق بشكل آمن من أن كلمة المرور الخاصة بك صحيحة.

كيفية معرفة عمر جهاز الكمبيوتر المحمول الخاص بي

في هذا المثال، تخيل أنك تحاول تسجيل الدخول إلى موقع ويب تزوره كثيرًا. في كل مرة تطلب فيها تسجيل الدخول، يُطلب منك إدخال اسم المستخدم وكلمة المرور الخاصين بك.

إذا كان موقع الويب يستخدم وظيفة تجزئة التشفير SHA-1، فهذا يعني أن كلمة المرور الخاصة بك قد تم تحويلها إلى مجموع اختباري بعد إدخالها. تتم بعد ذلك مقارنة هذا المجموع الاختباري بالمجموع الاختباري المخزن على موقع الويب المتعلق بكلمة المرور الحالية، سواء كنت قد فعلت ذلك لم تقم بتغيير كلمة المرور الخاصة بك منذ قيامك بالتسجيل أو إذا قمت بتغييرها منذ لحظات. إذا تطابق الاثنان، فسيتم منحك حق الوصول؛ إذا لم يفعلوا ذلك، فسيتم إخبارك بأن كلمة المرور غير صحيحة.

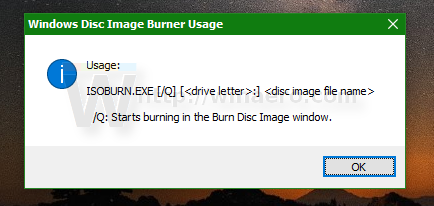

مثال آخر حيث يمكن استخدام وظيفة التجزئة هذه هو التحقق من الملف. ستوفر بعض مواقع الويب المجموع الاختباري للملف في صفحة التنزيل بحيث يمكنك عند تنزيله التحقق من المجموع الاختباري بنفسك للتأكد من أن الملف الذي تم تنزيله هو نفس الملف الذي تنوي تنزيله.

قد تتساءل أين الاستخدام الحقيقي لهذا النوع من التحقق. فكر في سيناريو تعرف فيه المجموع الاختباري SHA-1 لملف من موقع المطور، ولكنك تريد تنزيل نفس الإصدار من موقع ويب مختلف. يمكنك بعد ذلك إنشاء المجموع الاختباري SHA-1 للتنزيل الخاص بك ومقارنته بالمجموع الاختباري الأصلي من صفحة تنزيل المطور.

إذا كان الاثنان مختلفين، فهذا لا يعني فقط أن محتويات الملف غير متطابقة، ولكن هناك أيضًااستطاعقد تكون هناك برامج ضارة مخفية في الملف، وقد تكون البيانات تالفة وتتسبب في تلف ملفات جهاز الكمبيوتر الخاص بك، والملف ليس له أي علاقة بالملف الحقيقي، وما إلى ذلك.

ومع ذلك، قد يعني ذلك أيضًا أن أحد الملفات يمثل إصدارًا أقدم من البرنامج أكثر من الآخر، لأنه حتى هذا التغيير البسيط سيولد قيمة مجموع اختباري فريدة.

قد ترغب أيضًا في التحقق من تطابق الملفين إذا كنت تقوم بتثبيت حزمة خدمة أو برنامج أو تحديث آخر، وذلك لأن المشاكل تحدث في حالة فقدان بعض الملفات أثناء التثبيت.

حاسبات المجموع الاختباري SHA-1

يمكن استخدام نوع خاص من الآلة الحاسبة لتحديد المجموع الاختباري لملف أو مجموعة من الأحرف.

على سبيل المثال، SHA1 اون لاين هي أداة مجانية عبر الإنترنت يمكنها إنشاء المجموع الاختباري SHA-1 لأي مجموعة من النصوص و/أو الرموز و/أو الأرقام. على سبيل المثال، سيتم إنشاء هذا الزوج:

|_+_|نفس الموقع لديه المجموع الاختباري لملف SHA1 الأداة إذا كان لديك ملف بدلاً من النص.