تزدهر البرمجيات الخبيثة والأمراض البشرية بالصمت والاختفاء. إذا أعطتك أصغر خلية سرطانية وجهًا منقوشًا ، فستطلب العلاج على الفور ، وربما تكون بخير ، لأن الغازي الشرير لن تتاح له فرصة الانتشار.

وبالمثل ، من الأفضل اكتشاف الإصابات بالبرامج الضارة مبكرًا ، قبل أن تنتشر وتحدث أضرارًا جسيمة. إذا أشارت البرامج الضارة إلى وصولها عن طريق الصفع ، فقد تعرضت للتلف! عبر شاشتك ، يمكنك تنزيل أداة لبدء التجربة ، ثم متابعة حياتك. لكن المتسللين لا يريدونك أن تعرف أنك تعرضت للاختراق.

إنهم يصنعون محتالين صامتين يمكن أن يختبئوا في نظامك لسنوات ، ويسرقون التفاصيل المصرفية وكلمات المرور وغيرها من البيانات الحساسة بينما لا تكون على دراية بذلك. حتى برامج الفدية يمكن أن تتفاقم بصمت على جهاز الكمبيوتر الخاص بك قبل أن تطالب بفدية على شاشتك.

سنبدأ بالكشف عن أحدث البرامج القتلة الصامتة التي قد تكون مختبئة في جهاز الكمبيوتر - أو الهاتف والجهاز اللوحي وجهاز التوجيه. ثم سنوضح لك كيفية العثور على هؤلاء والأشرار المختبئين. كن مستعدًا - قد يكون هناك أكثر مما كنت تتوقع. الخبر السار هو أننا سنقدم بعد ذلك طرقًا لطرد القتلة الصامتين وإبعادهم.

أسوأ البرمجيات الخبيثة الآن أسوأ

شركات الأمن والبرمجيات ، بما في ذلك Microsoft ، محاصرة في لعبة مستمرة من 'أي شيء يمكنك القيام به ، يمكنني أن أفعله بشكل أفضل' مع المتسللين. إذا أصلحت Microsoft ثغرة أمنية ، فسرعان ما يجد المتسللون ثغرة أمنية جديدة لاستغلالها. عندما يحدد برنامج مكافحة الفيروسات تهديدًا جديدًا ويقوم بتحديث تعريفاته لإدراج الجاني في القائمة السوداء ، يبحث الجاني عن (أو يفرض) طريقة جديدة.

البرامج الضارة لا تستسلم أبدًا. إنها تعود إلى لوحة الرسم وترتد مرة أخرى أقوى ، ويصعب إزالتها - وهي أفضل استراتيجية بقاء على الإطلاق - يصعب اكتشافها.

قبل أن نعرض كيفية العثور على البرامج الضارة المخفية في جهاز الكمبيوتر الخاص بك وقتلها ، سنقدم بعض الأمثلة لوضع المخاطر في سياقها الصحيح. في ما يلي سبعة تهديدات مميتة قد تلحق الضرر بجهاز الكمبيوتر الخاص بك في الوقت الحالي ، مخفية ليس فقط عنك ولكن أيضًا من نظام التشغيل (OS) والمتصفح وحتى برنامج مكافحة الفيروسات الخاص بك.

برامج مكافحة الفيروسات - خطف أحصنة طروادة

أحصنة طروادة هي ملفات ضارة تتنكر في شكل ملفات أو برامج أو تحديثات شرعية. المصطلح ، كما تعتقد ، يأتي من القصة القديمة لليونانيين الذين اختبأوا داخل حصان خشبي للتسلل إلى مدينة تروي. بعد ثلاثة آلاف سنة ، تعني كلمة 'طروادة' نفس الشيء ، لكن بدون النجارة. يصف الآن أي إستراتيجية لغزو مكان محمي - مثل نظام تشغيل جهاز الكمبيوتر (OS) - من خلال التظاهر بأنه شيء ليس كذلك.

أشهر حصان طروادة في السنوات الأخيرة هو زيوس (يُطلق عليه أيضًا Zbot) ، والذي لم يتم اكتشافه في العديد من أجهزة الكمبيوتر ونهب التفاصيل المصرفية للضحايا. لديها منافسة جديدة مرعبة في شكل Carberp ، الذي قد يجعل اسمه الطفل يضحك ولكن رمزه يمكن أن يدمر جميع دفاعات جهاز الكمبيوتر الخاص بك.

تم إصدار شفرة مصدر Carberp مجانًا عبر الإنترنت - وهو احتمال مرعب لأمن الكمبيوتر. يسمح للقراصنة في جميع أنحاء العالم بإنشاء إصدارات جديدة من هذا الوحش. يشتركون جميعًا في الهدف الرئيسي المتمثل في عدم اكتشاف جهاز الكمبيوتر الخاص بك ، وفقًا لـ Kaspersky. بمجرد الوصول إلى هناك ، يسرق بصمت بياناتك الشخصية بما في ذلك كلمات المرور والتفاصيل المصرفية. يمكن للتجسيد الأكثر رعبًا لـ Carberp (حتى الآن ، على الأقل) تعطيل برنامج مكافحة الفيروسات المثبت لديك وحتى إزالته. هذا يجعل من الصعب اكتشافها وإزالتها حتى من أحدث برامج الفدية.

اقرأ التالي : دليلنا لأفضل برامج مكافحة الفيروسات لعام 2017

الجذور الخفية للقضاء على جهاز الكمبيوتر

إذا كانت أحصنة طروادة عبارة عن برامج ضارة متخفية ، فإن أدوات الجذور الخفية عبارة عن مهربين مدمجين ببرامج ضارة. بمجرد اقتحام rootkit لجهاز الكمبيوتر الخاص بك ، ربما عن طريق خداعك للنقر فوق ارتباط تصيد ، فإنه يخترق نظام التشغيل الخاص بك لضمان بقاء شحنته الخبيثة مخفية.

المثال الأكثر إثارة للرعب حاليًا هو Popureb ، وهو برنامج روتكيت صغير يتمتع بسمعة كبيرة وفقًا لشركة الأمن Sophos. فهو لا يلف عباءة إخفاء حول محتوياته الخطيرة فحسب ، بل إنه يدمج نفسه بعمق في نظام تشغيل الضحايا لدرجة أنهم أجبروا على مسح أنظمتهم لإزالته. نصيحة Microsoft هي أنه يجب التعامل مع جميع إصابات الجذور الخفية عن طريق إجراء تثبيت نظيف لنظام Windows.

الدخلاء المستترون

لا يُعد الباب الخلفي نوعًا من البرامج الضارة ، ولكنه عيب تم تثبيته عمدًا في نظام التشغيل لديك والذي يسمح للقراصنة بالدخول إلى جهاز الكمبيوتر الخاص بك دون أن يتم اكتشافهم تمامًا. يمكن تثبيت الأبواب الخلفية بواسطة أحصنة طروادة والديدان والبرامج الضارة الأخرى. بمجرد إنشاء الخلل ، يمكن للمتسللين استخدامه للتحكم في جهاز الكمبيوتر الخاص بك عن بُعد. يظل مخفيًا ، مما يسمح له بإنشاء المزيد من الأبواب الخلفية للاستخدام في المستقبل.

تجنب البرامج الضارة

يقوم المتسللون الآن بتصميم برامج ضارة هدفها الرئيسي هو تجنب الاكتشاف. يتم استخدام تقنيات مختلفة. بعض البرامج الضارة ، على سبيل المثال ، الخداعمضاد للفيروساتالبرامج من خلال تغيير الخادم الخاص به بحيث لا يتطابق مع القائمة السوداء لمكافحة الفيروسات. تتضمن تقنية التهرب الأخرى ضبط البرامج الضارة للتشغيل في أوقات معينة أو اتباع إجراءات معينة يتخذها المستخدم. على سبيل المثال ، يمكن للمتسلل ضبط البرامج الضارة للتشغيل خلال فترات الضعف مثل التمهيد ، ثم البقاء في وضع السكون لبقية الوقت.

انتزاع الكلمات انتزاع الفدية

كما لو أنه ليس سيئًا بما يكفي لاكتشاف أن الملف الآمن على ما يبدو هو في الواقع حصان طروادة ، فقد اكتشف خبراء الأمن الآن برامج الفدية المخفية في ملفات Word. تبدو وحدات ماكرو Office - الملفات الصغيرة والقابلة للتكوين التي تؤدي إلى سلسلة تلقائية من الإجراءات - أكثر عرضة للإصابة ببرامج الفدية ، ربما بسبب مطالبة المستخدمين بتنزيلها. في فبراير ، حدد الباحثون 'Locky' ، وهو برنامج فدية يصل مجاملة لماكرو ضار في مستند Word.

شبكات أجهزة التوجيه

الروبوتات عبارة عن سلسلة من أجهزة الكمبيوتر المتصلة بالإنترنت أو الأجهزة الأخرى التي يستخدمها المتسللون لنشر البريد العشوائي أو البرامج الضارة على أجهزة الكمبيوتر الأخرى.

كيفية تصوير قصة شخص ما دون علمهم

إذا كان جهاز التوجيه أو الكمبيوتر المحمول أو حتى منظم الحرارة 'الذكي' الخاص بك جزءًا من شبكة الروبوتات ، فمن المؤكد أنك لن تكون على علم بذلك. وإذا كنت لا تعرف شيئًا عنها ، فكيف يمكنك إصلاحها؟

انتزاع الفدية Onion

Tor (المعروف أيضًا باسم The Onion Router) هو برنامج مجاني يتيح لك التصفح والتواصل بشكل مجهول. لا يمكن تعقبك بواسطة موفر خدمة الإنترنت أو Microsoft أو أي شخص آخر. يتم استخدامه من قبل الصحفيين لحماية مصادرهم ومن قبل المبلغين عن فظائع الحرب.

للأسف ، تحظى أيضًا بشعبية كبيرة لدى المتسللين الذين يستخدمون Tor لمناقشة وتوزيع البرامج الضارة دون أن يتم تعقبهم. لقد تم تدنيس لقب Tor القديم الفقير من قبل المجرمين الذين قاموا بإنشاء برامج فدية تشفير تسمى 'Onion'.

هناك متغير آخر لبرامج الفدية السرية وهو CryptoWall 4 ، وهو إصدار جديد من برامج الفدية سيئة السمعة التي تم تحديثها لتفادي اكتشافها على أجهزة الكمبيوتر الخاصة بالضحايا.

افحص جهاز الكمبيوتر الخاص بك بحثًا عن عمليات المراوغة

لا يميل الجيل الجديد من البرامج الضارة الخفية إلى ظهور علامات تبرعات واضحة ، مثل النوافذ المنبثقة الغريبة.

يعد Carberp Trojan مثالًا رائعًا (جيدًا ، ملحوظًا) على البرامج الضارة التي تتم إعادة بنائها مرارًا وتكرارًا لجعل اكتشافها أكثر صعوبة. من غير المحتمل أن تظهر في أدوات فحص البرامج الضارة اليدوية أو حتى في فحص كامل لمكافحة الفيروسات.

يتمثل أحد الخيارات في استخدام أدوات مثل مدير بدء التشغيل المجاني Autoruns ، الذي يسرد كل عملية وخدمة ومهمة نشطة أو نشطة على جهاز الكمبيوتر الخاص بك - بما في ذلك البرامج الضارة. يتم استخدامه بشكل أساسي لإيقاف تشغيل العمليات غير المرغوب فيها عند بدء التشغيل ، ولكنه أيضًا أداة رائعة لتعقب العناصر الغامضة التي لم تقم بتثبيتها والتي لا تفهم دورها. لن تظهر معظم هذه العمليات (خاصة البرامج الضارة المخفية) في إدارة المهام ، لذا لا تكلف نفسك عناء استخدام ذلك.

الجانب السلبي الرئيسي لـ Autoruns هو أن قوائمها طويلة بشكل مخيف. استخدم قائمة الخيارات لتضييقها شيئًا فشيئًا. حدد إخفاء المواقع الفارغة ، ثم إخفاء إدخالات Microsoft ، وانتظر حتى يتم تحديث القائمة بحيث تحتوي فقط على عناصر خارجية نشطة. اقرأها الآن ، وإذا رأيت شيئًا لا تعرفه ، فانقر بزر الماوس الأيمن فوقه وانقر فوق بحث عبر الإنترنت (أو اضغط على Ctrl + M) لتشغيل بحث Google في متصفحك.

سيبحث Google عن اسم الملف الكامل المرتبط بالعملية ويقدم روابط للصفحات ذات الصلة على مواقع الأمان مثل File.net (www.file.net) ، والتي تكشف ما إذا كانت بعض الملفات آمنة ؛ مكتبة العمليات ، وهو ما يشرح ماهية العملية ولماذا يتم تشغيلها ؛ والممتاز هل يجب علي حظره؟ . يتضمن أحدث إصدار من Autoruns (v13.51) قاعدة بيانات فحص الملفات فايروس توتال ويضيف خيار Check VirusTotal إلى قائمة النقر بزر الماوس الأيمن.

فحص مناطق معينة من جهاز الكمبيوتر الخاص بك

ال الماسح الضوئي المجاني على الإنترنت من شركة Eset لمكافحة الفيروسات ، ليست على الإنترنت تمامًا كما تصنع - إنها في الواقع ليست أداة قائمة على المتصفح. شعرنا بخيبة أمل في البداية بسبب ذلك ، لأن الأدوات المستندة إلى المتصفح تميل إلى أن تكون أسرع وأسهل في الاستخدام من البرامج التقليدية القابلة للتثبيت ، وبالطبع لا تنطوي على الحاجة إلى بذل جهد كبير خلال عملية التثبيت.

لكن برنامج Eset Online Scanner يستحق البحث ، لأنه يتيح لك البحث عن البرامج الضارة والملفات المراوغة المخفية في مجلدات ومناطق معينة من جهاز الكمبيوتر الخاص بك - وهذا أسرع بكثير من إجراء فحص كامل.

عند النقر فوق 'تشغيل Eset Online Scanner' ، تفتح نافذة ثانية ، تدعوك لتنزيل ESET Smart Installer. انقر فوق الرابط 'esetsmartinstaller_enu.exe' الأزرق ، وافتحه ثم انقر فوق 'تشغيل' إذا طُلب منك ذلك بواسطة Windows. حدد مربع 'شروط الاستخدام' ثم انقر فوق ابدأ.

أثناء التهيئة ، انقر على 'تمكين اكتشاف التطبيقات غير المرغوب فيها' ، ثم افتح 'الإعدادات المتقدمة' وحدد 'مسح الأرشيفات' و 'البحث عن التطبيقات التي يحتمل أن تكون غير آمنة' ، واترك المربعين الآخرين محددين. هنا حيث يمكنك تحديد مجلدات معينة ووجهات أخرى وحتى ملفات محددة. تحتوي الأداة على تقنية مضادة للتسلل مضمنة ، مما يعني أنه يمكنها اكتشاف وتنظيف الملفات المخفية في مجلدات لم تكن تعلم بوجودها.

لحم البقر الرئيسي لدينا مع Eset هو عادته الإيجابية الزائفة. لقد حددت بشكل خاطئ أدوات NirSoft المفضلة لدينا على أنها أدوات ضارة ، وهي بالتأكيد ليست كذلك. لذا قبل بدء أي ملف تم الإبلاغ عنه على أنه مخادع ، قم بتشغيله من خلال VirusTotal عبر الإنترنت للحصول على رأي ثانٍ.

اكتشف أين تختبئ الملفات المخادعة

أداة محمولة مجانية Runscanner يقوم بمسح جميع ملفات نظام بدء التشغيل وبرامج التشغيل والإعدادات بجهاز الكمبيوتر. البرامج الضارة مغرمة بتثبيت ملفات بدء التشغيل وتركها وراءها ، لذا فهي تعمل باستمرار من لحظة تشغيل جهاز الكمبيوتر الخاص بك.

بعد الفحص ، تكشف الأداة عن الملفات التي لا تتصرف كما ينبغي ، وتستمد المعلومات من قاعدة بياناتها التي تضم أكثر من 900000 ملف نظام بما في ذلك ملفات EXE و DLL و SYS - على وجه التحديد أنواع الملفات التي يحبها البرامج الضارة لإنشاء و / أو إصابة و / أو تلف ، ثم اتركها وراءك.

للحصول على البرنامج ، انقر فوق تنزيل في شريط القائمة العلوي ، ثم انقر فوق تنزيل البرنامج المجاني وحفظ الملف وتشغيله. في نافذة البرنامج الصغيرة ، يتم منحك خيار استخدام 'الوضع المبتدئ' أو 'الوضع الخبير' - يتيح لك الأخير إجراء تغييرات على ملفات Windows التي تسيء التصرف ، بينما لا يفعل وضع المبتدئين ذلك.

افحص جهاز التوجيه الخاص بك بحثًا عن الخاطفين

قد لا تعتبر جهاز التوجيه الخاص بك جزءًا من جهاز الكمبيوتر الخاص بك ، ولكنه جزء حيوي من إعداد جهاز الكمبيوتر الخاص بك - وهو هدف رئيسي لهجمات الروبوتات. علاوة على ذلك ، من غير المحتمل أن تتحقق من جهاز التوجيه الخاص بك بحثًا عن أخطاء أو مشاكل ما لم يبدأ الإنترنت الخاص بك في العمل ، لذلك قد يكون جزءًا من روبوتات ضارة لأشهر أو سنوات قبل أن يكون لديك أي فكرة عنها.

الخبر السار هو أن فحص جهاز التوجيه الخاص بك لنشاط الروبوتات أمر سهل للغاية ، ولا يتضمن تنزيل أو تثبيت أي برنامج. انقر فوق 'ابدأ الآن' في مدقق جهاز التوجيه المجاني عبر الإنترنت من F-Secure وانتظر بضع ثوانٍ بينما تبحث الأداة عن نشاط ضار مثل طلبات DNS التي لا ينتهي بها الأمر إلى حيث من المفترض أن يذهبوا. إذا اكتشف أي نشاط مشبوه ، فسيتم إرشادك خلال الخطوات التالية.

استخرج الجذور الخفية التي يتعذر على برنامج مكافحة الفيروسات رؤيتها

برنامج Kaspersky Internet Security 2017 هو أحد أقوى منتجات مكافحة الفيروسات وأكثرها دقة التي يمكن للمال شراؤها. ولكن الشيء الوحيد الذي لا يمكنها فعله هو استئصال الجذر الخفي ، هؤلاء المهربين غير المرئيين الذين يخترقون نظام التشغيل الخاص بك لضمان بقائهم مخفيين. لذا فقد سررنا وارتياحنا لسماعنا عن Kaspersky TDSSKiller ، والذي يستهدف على وجه التحديد برامج rootkits ولن يتعارض مع Kaspersky Internet Security أو اختيارك الآخر من برامج مكافحة الفيروسات المثبتة (يجب أن يكون لديك برنامج مكافحة فيروسات واحد فقط مثبت في الخلفية ، أو سيقومون بإلغاء كل منها بشكل فعال خارج).

TDSSKiller مجاني ومفتوح المصدر ، ويأتي بإصدارات محمولة وقابلة للتثبيت. حاولنا أولاً تنزيل الجهاز المحمول من موقع PortableApps.com ، ولكن هذا يعني الحاجة إلى تثبيت نظام PortableApps أولاً.

لتجنب هذه المتاعب ، قم بتنزيل 'إصدار ZIP' من موقع مرآة التنزيل الآمن الكمبيوتر ، والتي تستضيف أيضًا إحدى أدواتنا المفضلة لإزالة الرسائل غير المرغوب فيها ، AdwCleaner .

يقول BleepingComputer أن TDSSKiller يعمل فقط في نظام التشغيل Windows 8 والإصدارات الأقدم ، ولكنه يعمل بشكل جيد على جهاز الكمبيوتر الذي يعمل بنظام Windows 10. قم بتنزيل واستخراج ملف ZIP ، ثم قم بتشغيل ملف البرنامج. سيستغرق الأمر بضع دقائق لتحديث تعريفات الفيروسات أولاً. انقر فوق 'بدء المسح' للعثور على أدوات rootkits و 'bootkits' المختبئة في جهاز الكمبيوتر الخاص بك وإزالتها.

توقع الأسوأ

هناك فرصة جيدة لوجود برامج ضارة على جهاز الكمبيوتر الخاص بك. تشير أحدث نشرة Kaspersky Security Bulletin السنوية إلى أن 34.2٪ من أجهزة الكمبيوتر تعرضت لهجوم برمجي واحد على الأقل العام الماضي - لكننا نشك في أن الرقم الحقيقي أعلى إلى حد ما.

شمل الاستطلاع فقط المستخدمين الذين يستخدمون برنامج مكافحة الفيروسات Kaspersky. إلى جانب Norton Security ، تتصدر Kaspersky مرارًا وتكرارًا اختبارات مكافحة الفيروسات التي يديرها فريق الأمان لدينا في مختبرات دنيس للتكنولوجيا (DTL). لذلك من المحتمل أن تكون نسبة حدوث البرامج الضارة على أجهزة كمبيوتر هؤلاء المستخدمين أقل من تلك الموجودة على أجهزة الكمبيوتر التي تعمل ببرامج أقل قوة أو لا توجد برامج مكافحة فيروسات على الإطلاق.

اقرأ التالي : دليلنا لأفضل برامج مكافحة الفيروسات لعام 2017

والأهم من ذلك ، أن التقرير لا يتضمن سوى البرامج الضارة التي تم رصدها. لا يمكن تضمين البرامج الضارة غير المكتشفة ، بحكم التعريف. للتأكد من أنني لست مصابًا بجنون العظمة ، سألت DTL عما إذا كانوا يعتقدون أن هناك برامج ضارة في أجهزة الكمبيوتر الخاصة بنا. كنت أتوقع ردًا معقدًا يعني ربما ، لكن الجواب كان واضحًا بشكل قاطع.

انتبه للعلامات المبكرة

إذا كنت ستسامحنا ، فسنستخدم تشبيه المرض مرة أخرى. بحلول الوقت الذي تكون فيه مريضًا جدًا بحيث يتعذر عليك النهوض من السرير ، قد يكون هناك شيء خاطئ جدًا ويصعب علاجه. العلامات المبكرة للعدوى أكثر دقة. قد لا يكون من الصعب رؤيتهم ، لكن من الصعب التعرف عليهم على حقيقتهم.

وبالمثل ، بحلول الوقت الذي يتم فيه لصق طلب فدية عبر الشاشة أو يرفض برنامجك التشغيل ، تكون البرامج الضارة قد استحوذت على نظامك بشكل واضح وسيكون من الصعب القضاء عليها. قد يكون من المستحيل حتى ، ما لم تقم بالتثبيت النظيف اللعين. لذلك من المفيد تعلم العلامات الأقل وضوحًا.

لا تلوم متصفحك البطيء على الإنترنت

إذا أصبح متصفحك فجأة بطيئًا بشكل مؤلم وعرضة للانهيار ، فقد تكون غريزتك الأولى هي التقاط الهاتف لمزود خدمة الإنترنت الخاص بك ومنحهم جزءًا من عقلك. تجنبهم غضبك ، على الأقل حتى تتحقق من أن بطء الحركة ليس ناتجًا عن شيء أكثر شرًا.

من المرجح أن يكون المذنبون هم أشرطة أدوات الطرف الثالث و PUPs الأخرى ('البرامج غير المرغوب فيها' - وهي عبارة مهذبة للغاية) التي أدت إلى رفع مستوى جهاز الكمبيوتر الخاص بك عند تثبيت برنامج مجاني. إنهم يتظاهرون بأنهم ليسوا شيئًا ما (مثل محرك بحث مفيد) أو لا يكشفون بشكل كامل عن بعض الأشياء التي سيفعلونها (مثل تتبع نشاط التصفح الخاص بك). كما أنها تعلق قوة المعالج ، وتمنع البرامج الأخرى من العمل بشكل صحيح ويمكن أن تكون مخيفة للغاية.

لا تصنف Kaspersky وبعض شركات مكافحة الفيروسات الأخرى PUPs على أنها برامج ضارة ، لكن هذا بدأ يتغير - وهذا صحيح تمامًا. AVG ، على سبيل المثال ، يمكّن دفاع PUP وبرامج التجسس افتراضيًا. نأمل أن نرى سياسات مماثلة تتبعها جميع شركات الصوت والصورة.

إحدى المشكلات المهمة مع هؤلاء الخنازير المخفية هي أنه إذا قمت بإزالتها ، فغالبًا ما يتم إعادة إنشائها. هذا لأن الكثير منا يستخدم أدوات المزامنة للاحتفاظ بنفس الإشارات المرجعية والإضافات على أجهزة الكمبيوتر وأجهزة الكمبيوتر المحمولة والأجهزة الأخرى الخاصة بنا. بمجرد إخفاء ملف PUP في Chrome Sync ، على سبيل المثال ، قد يكون من المستحيل إزالته ما لم تتوقف عن استخدام Chrome Sync. صدقنا ، لقد جربنا كل شيء آخر.

للتخلص من امتدادات المتصفح المزعجة ، قم بتشغيل الأداة المجانية Auslogics Browser Care. يحدد ويزيل ملحقات المراوغة تلقائيا. أثناء الإعداد ، قم بإلغاء تحديد 'بدء تشغيل البرنامج عند بدء تشغيل Windows'. لا يحتاج هذا البرنامج إلى العمل باستمرار في الخلفية ، وإذا تم تشغيله عند بدء التشغيل ، فسيستغرق تشغيل Windows وقتًا أطول.

كيفية تنزيل الفيديو من رسالة الفيسبوك

استبعد الأسباب الأخرى للحوادث

تعد الأعطال المنتظمة وغير المبررة من بين العلامات الواضحة للإصابة بالبرامج الضارة ، ولكن يمكن أيضًا أن تكون ناجمة عن برامج التشغيل الخاطئة وأعطال الأجهزة الأخرى.

لاستبعاد المذنبين عن الأجهزة ، ابدأ بالأداة المجانية المتواجدون تحطمت ، والذي تم تحديثه للتو لدعم نظام التشغيل Windows 10.

انقر على تنزيل أعلى الصفحة ، ثم مرر لأسفل إلى 'WhoCrashed 5.51' ضمن أدوات تحليل الأعطال ، ثم انقر على 'تنزيل الإصدار الرئيسي المجاني'. حفظ وتشغيل المثبت ؛ ليس هناك قمامة لإلغاء الاشتراك فيها. انقر فوق تحليل لتشخيص الأعطال. بالإضافة إلى إنشاء قائمة بالمشتبه بهم ، يمنحك البرنامج أيضًا تقريرًا بلغة إنجليزية بسيطة يكون أكثر إفادة بكثير من سجلات الأعطال المعقدة الخاصة بـ Windows.

إذا كنت تفضل عدم تثبيت البرنامج ، فاستخدم الإصدار المحمول من أداة NirSoft المجانية BlueScreenView . يمنحك تحميلًا كاملاً من المعلومات حول ما حدث أثناء الأعطال ويتيح لك إجراء بحث فوري في Google عن الأخطاء المرتبطة بها. إذا كان لا يبدو أن برامج التشغيل وأعطال الأجهزة الأخرى هي التي تسبب أعطالك ، فمن المحتمل أن تكون البرامج الضارة هي السبب.

علامات للبحث عنها ...

- لا يمكنك الحصول على وصول المسؤول على جهاز الكمبيوتر الخاص بك

- عمليات البحث على الإنترنت الخاصة بك يتم إعادة توجيهها

- ملف تالف بشكل غير متوقع أو فشل في فتحه

- لقد تغيرت كلمات السر الخاصة بك

- يتلقى الأشخاص في قائمة العناوين الخاصة بك رسائل بريد إلكتروني عشوائية منك

- تفتح البرامج للحظات ثم تغلق ، لذا لا يمكنك استخدامها

- اختفى ملف بشكل غير متوقع

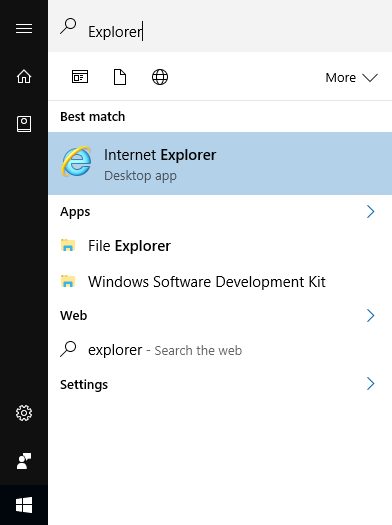

- تجد البرامج في 'جميع التطبيقات' (في Windows) أو التشغيل التلقائي التي لم تقم بتثبيتها

- يستمر جهاز الكمبيوتر في الاتصال بالإنترنت - حتى في حالة عدم استخدامه

- تطبع طابعتك الصفحات التي لم تطلبها منها

- تغييرات الصفحة الرئيسية لمتصفحك وتظهر أشرطة أدوات إضافية

- لا يتم فتح برامج مكافحة الفيروسات والبرامج الضارة أو تشغيلها