يعد برنامج المحاسبة المستند إلى السحابة Xero حلاً ممتازًا لإدارة العملية المحاسبية بأكملها لشركتك. إنه مصمم لأصحاب الأعمال الذين ليس لديهم مؤهلات محاسبة أو مسك الدفاتر وهو سهل الاستخدام نسبيًا. ومع ذلك ، فإننا ننقر في بعض الأحيان بسرعة كبيرة جدًا ، لذلك إذا كنت قد حذفت معاملة ترغب في رؤيتها مرة أخرى ، فهناك طريقة. قد يكون العمل صعبًا بعض الشيء.

يوضح لك هذا المقال كيفية العثور على معاملة محذوفة وتخزينها بأمان. لقد أدرجنا بعض المعلومات المفيدة حول الجرائم الإلكترونية وكيفية حماية بيانات عملك.

كيفية البحث عن معاملة محذوفة

اتبع هذه الخطوات للعثور على معاملة محذوفة واستعادتها.

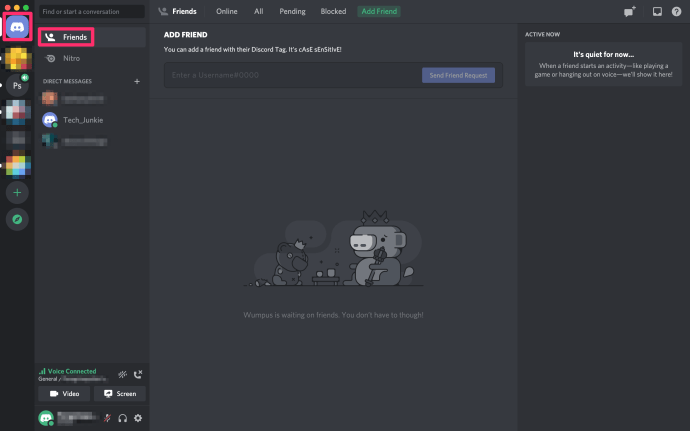

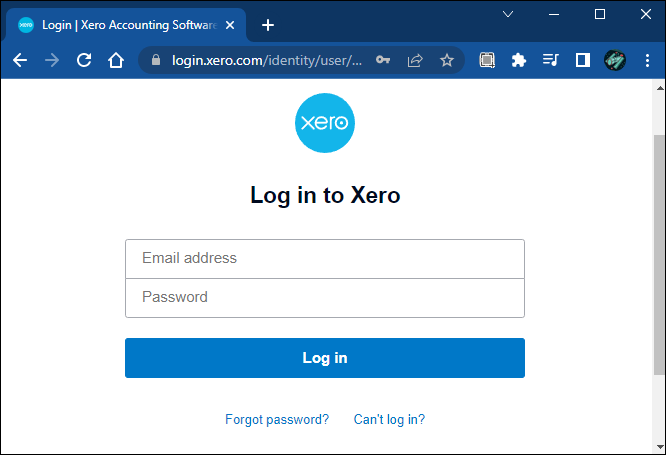

- سجّل الدخول إلى زيرو .

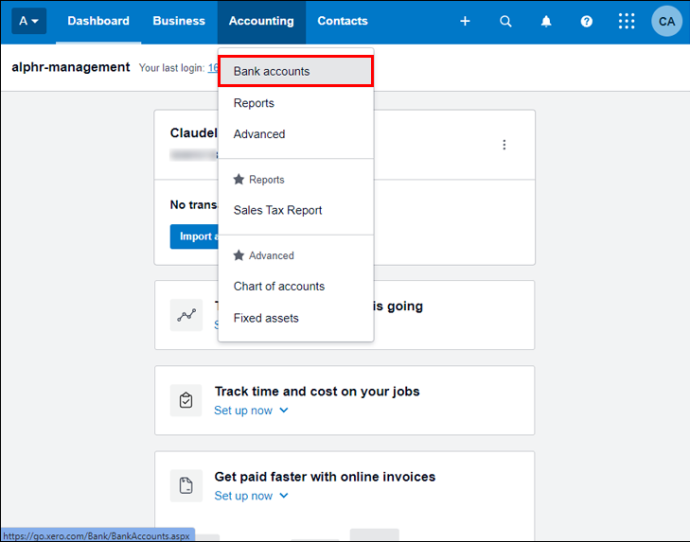

- من قائمة 'المحاسبة' ، اختر 'الحسابات المصرفية'.

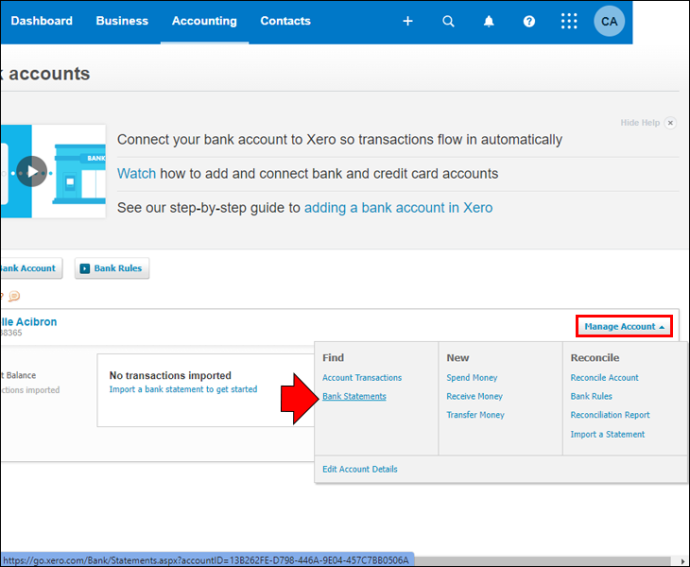

- انتقل إلى الحساب المصرفي الذي ترغب في استعادة سطر كشف الحساب المصرفي فيه ، ثم اختر 'إدارة الحساب' و 'كشوف الحسابات البنكية'.

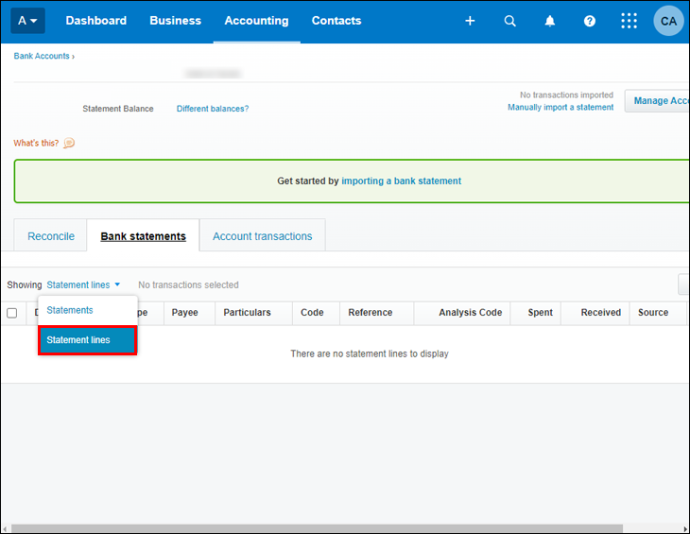

- من خيار 'إظهار' ، اختر 'سطور كشف الحساب'.

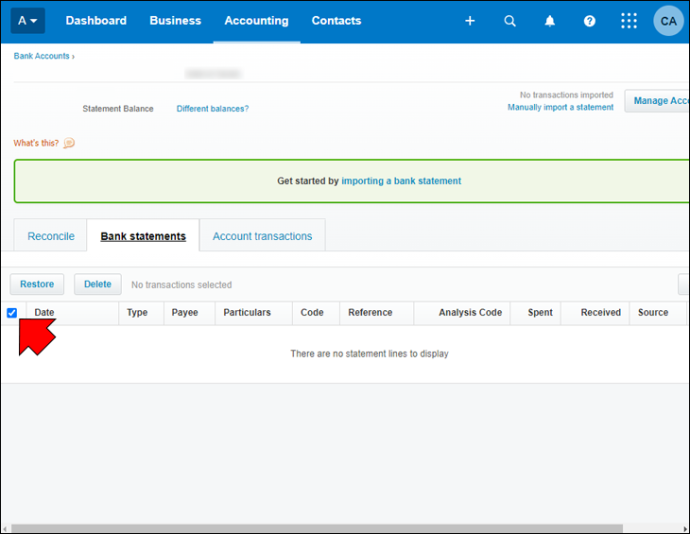

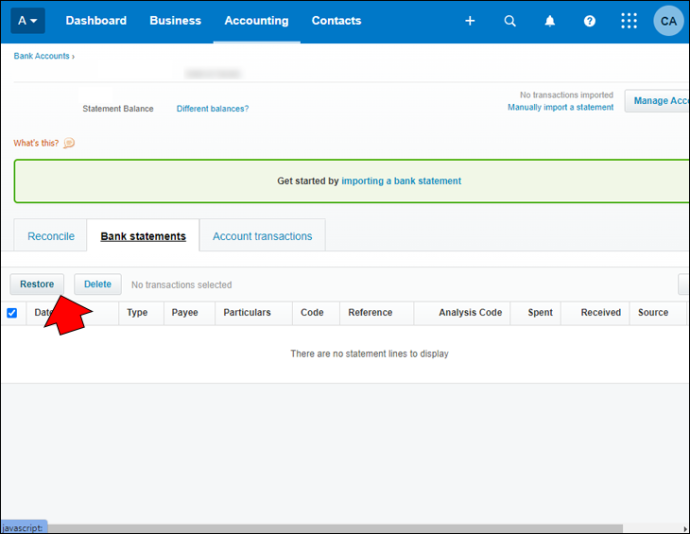

- حدد مربع الاختيار بجوار سطر البيان الذي تريد استعادته.

- انقر فوق الزر 'استعادة'.

حافظ على سلامة المعاملات المحذوفة المستعادة

الآن بعد أن وجدت المعاملات المحذوفة ، ستحتاج إلى تخزينها بأمان. تقدم البرامج المستندة إلى السحابة العديد من المزايا للشركات ، بما في ذلك المرونة والتنقل ودعم التعاون. لسوء الحظ ، تحققت أحلام مجرمي الإنترنت في سهولة الوصول إلى البيانات.

قد يشعر العديد من أصحاب الأعمال الصغيرة أنهم يقعون تحت الرادار فيما يتعلق بجرائم الإنترنت. ومع ذلك ، تتعرض الشركات الصغيرة للاختراق أكثر من الشركات الكبيرة. قبل تعلم كيفية حماية بياناتك من الأشرار ، افهم سبب استهداف الشركات الصغيرة بشكل أكبر.

كل عمل لديه موارد تستحق الاختراق

سيكون لدى جميع الشركات ، بما في ذلك متجر الشخص الواحد ، بيانات ذات قيمة لمجرم الإنترنت. على سبيل المثال ، عناوين البريد الإلكتروني وأرقام المعرف الضريبي وأرقام بطاقات الائتمان وحتى حسابات Apple Music. يمكن لمجرمي الإنترنت كسب المال من هذه المعلومات على الويب المظلم.

عادة ما تنفق الشركات الصغيرة أقل على الأمن السيبراني

يجد العديد من أصحاب الأعمال الصغيرة الأولوية للإنفاق كعمل شعوذة. على الرغم من أن العديد من القادة يعرفون أهمية الأمن السيبراني لأعمالهم ، إلا أنه قد لا يكون أولوية.

يدرك مجرمو الإنترنت ذلك جيدًا. ولهذا السبب يركزون على الشركات الصغيرة ، لأنهم يعلمون أنها ستكون أقل صعوبة لتلقي عائد مما سيحصلون عليه من الجهد المطلوب لاختراق المزيد من الشركات البارزة.

كيفية تحويل كلمة إلى jpeg

غالبًا ما تكون الشركات الصغيرة غير محمية من برامج الفدية

خلال العقد الماضي ، كانت برامج الفدية أحد أسرع أشكال الهجمات الإلكترونية انتشارًا. كما زاد عدد الضحايا الذين دفعوا الفدية المطلوبة لاستعادة بياناتهم ، حيث يستخدم مجرمو الإنترنت طرقًا أكثر تعقيدًا لخداع الناس.

نظرًا لنجاحها المتزايد ، يغامر العديد من المتسللين في طريق الفدية. سيستهدف المجرمون الذين بدأوا للتو شركة صغيرة أولاً لتسهيل التسلل.

يمكن للقراصنة الوصول إلى شركات أكبر من خلال شركات أصغر

إذا قام أحد المجرمين الإلكترونيين باختراق شبكة شركة صغيرة ، فغالبًا ما يستخدمون هذا النجاح للدخول إلى شركة أكبر. تقدم العديد من المؤسسات الصغيرة خدمات للشركات الكبيرة ، مثل إدارة مواقع الويب ، والحسابات ، والتسويق الرقمي ، وما إلى ذلك. غالبًا ما يكون تجار التجزئة مرتبطين إلكترونيًا بأنظمة عملاء محددة. هذا الإعداد يمكن أن يسهل اختراق الشركات المتعددة.

قد لا يكون الموظفون مدربين تدريباً جيداً في مجال الوعي السيبراني

يمكن أن يكون التدريب على الوعي السيبراني مهمة أخرى يصعب تحديد أولوياتها في شركة صغيرة مع موظفين مشغولين يرتدون العديد من القبعات. لكن، خطأ بشري يترك الأعمال أكثر عرضة للمخاطر السيبرانية. لكي تنجح الهجمات الإلكترونية ، فإنها تحتاج في الغالب إلى مساعدة من المستخدمين. إذا لم يتم تدريب الموظفين على العلامات الواضحة لرسالة التصيد الاحتيالي الإلكترونية ، على سبيل المثال ، فيمكنهم لعب دور في هجوم ناجح. تتسبب محاولات التصيد المثمرة في حدوث جميع خروقات البيانات تقريبًا. يمكن أن يؤدي تعليم الموظفين كيفية اكتشاف هذه الحيل إلى تشديد الأمن السيبراني بشكل كبير.

كيف تحمي عملك من جرائم الإنترنت

الأدوات المستندة إلى السحابة مثل زيرو في متناول اليد لدعمك في إدارة أعمالك بكفاءة وفعالية من حيث التكلفة. لسوء الحظ ، يبحث مجرمو الإنترنت باستمرار عن طرق للوصول إلى البيانات بسبب زيادة الاعتماد على السحابة.

كيفية دفق kodi إلى chromecast من android

لن يكون لديك الوقت لتتبع جميع التهديدات الإلكترونية المتطورة باستمرار. ومع ذلك ، يجب أن تتمتع بالحماية الكافية إذا ركزت على مجالات الاهتمام الثلاثة هذه.

1. ابحث عن الزائفة

مجرمو الإنترنت ماهرون في انتحال شخصية أي شخص تقريبًا وسيفعلون كل ما هو ضروري لكسب ثقتك وخداعك في شيء محفوف بالمخاطر. فيما يلي أنواع المحتالين التي يجب أن تكون على دراية بها أنت وفرقك وكيفية حماية أنفسكم وشركتكم من التهديدات الإلكترونية.

التصيد الاحتيالي والخداع عبر الهاتف

التصيد الاحتيالي هو إرسال رسائل تحاكي الاتصالات المشروعة في محاولة احتيالية لخداع الأشخاص للكشف عن معلوماتهم الشخصية.

- يمكن أن تحدث محاولات التصيد الاحتيالي عبر البريد الإلكتروني أو الرسائل النصية أو المكالمات الهاتفية التي تتظاهر بأنها دعم العملاء أو موظفين آخرين في الشركة.

- تُستخدم المرفقات والروابط المضمنة في رسائل التصيد الاحتيالي لإصابة الأجهزة وسرقة بيانات اعتماد الحساب.

- يمكن لمجرمي الإنترنت أيضًا التسلل إلى البريد الوارد بكلمات مرور ضعيفة وحتى تعديل فواتير PDF.

ضع في اعتبارك هذه الأساليب لحماية عملك:

- تدريب موظفيك على التعرف على العلامات الواضحة للتصيد الاحتيالي لتقليل مخاطر النقر فوق الروابط.

- تثبيت برنامج مكافحة البرامج الضارة على جميع أجهزة الشركة.

- استخدم كلمات مرور قوية ومصادقة متعددة العوامل في جميع أنحاء الشركة.

2. الدفاع ضد المهاجمين

يعد استخدام التكنولوجيا غير الآمنة هدفًا جذابًا لمجرمي الإنترنت. يمكن أن تكون بيانات الشركة وحساباتها في خطر التعرض لجرائم الإنترنت عندما يبحث المجرمون عن ثغرات أمنية في تقنيتك. يمكن أن تحدث مشكلة بسبب عدم كفاية الصيانة الأمنية أو نتيجة لحادث سابق مثل التصيد الاحتيالي.

إن فهم أساليب الهجوم المستخدمة وكيفية منع الثغرات الأمنية هو مفتاح الوقاية. يصعب اكتشاف بعض الهجمات وقد تشبه برنامجًا أو ملفًا شرعيًا. قد يراقب نشاطك بتكتم.

- البرامج الضارة - البرامج الضارة هي برامج متطفلة تهدف إلى إتلاف أجهزة الكمبيوتر وأنظمة الكمبيوتر وتدميرها. يمكنه تسريب المعلومات الخاصة ، ومنع الوصول إلى المعلومات ، والحصول على وصول غير مصرح به إلى الأنظمة أو البيانات ، من بين أشكال أخرى من التعطيل.

- فيروسات الفدية (Ransomware) - هي نوع حاد من البرامج الضارة تزداد شعبيتها. يمكن أن تتخذ عدة أشكال ولها العديد من الآثار والأعراض.

يمكنك حماية عملك من هذه الأنواع من الهجمات من خلال:

- تشغيل برنامج مكافحة الفيروسات والحفاظ على تحديث البرامج الموجودة على أجهزتك.

- الحماية من الاستيلاء على الحساب باستخدام كلمات مرور قوية وفريدة من نوعها على الأجهزة وحسابات الشركة والتأكد من تجنب الجميع إعادة استخدام كلمات المرور.

- استخدام مدير كلمات المرور الذي يمكن أن يساعد في إنشاء كلمات مرور قوية لحساباتك ومزامنتها عبر العديد من الأجهزة لتسجيل الدخول بشكل أسرع.

3. تحقق بانتظام من البقع العمياء

مع نمو عملك ، يزداد حجم وتعقيد البيانات التي بحوزتك. قد يصبح من الصعب إدارتها وصعوبة حمايتها. لا يمكن اكتشاف المخاطر والالتزامات المرتبطة ببيانات الأعمال إلا بعد فوات الأوان. يجب أن تكون على دراية بالنقاط غير المرئية لنشاطك التجاري فيما يتعلق بالأشخاص الزائفين والمهاجمين.

ترتيب الأيقونات تلقائيًا windows 10

بالإضافة إلى تأمين بيانات الشركة الحساسة والسرية ضد التهديدات الإجرامية عبر الإنترنت - مثل المعاملات المحذوفة المستعادة في Xero - هناك نوع آخر من البيانات التي تلتزم بحمايتها والتي غالبًا ما يتم تجاهلها.

بيانات شخصية

- يمكن أن تحدد البيانات الشخصية شخصًا ما جسديًا ولوجستيًا ، وقد تكون ضارة إذا تم الكشف عنها. يتضمن ذلك البيانات المتعلقة بك أو بعملائك أو مورديك أو موظفيك أو أفراد عائلتك.

- ضع في اعتبارك معلومات الدفع مثل أرقام بطاقات الائتمان وتفاصيل الاتصال وأرقام الهوية وأرقام الحسابات المصرفية وأرقام الضمان الاجتماعي وجواز السفر وأرقام رخصة القيادة وما إلى ذلك.

- على الرغم من أن هذه البيانات مفيدة لعمليات عملك ، إلا أنها تأتي مع متطلبات أخلاقية وقانونية وتعاقدية حول استخدامها.

قوانين الخصوصية العالمية

هناك تشريعات دولية تم إنشاؤها لمحاسبة الشركات وحماية الأفراد - على سبيل المثال ، اللائحة العامة لحماية البيانات . يجب أن تمتثل شركتك لقوانين الخصوصية في مناطق عملك ، وقد يؤدي عدم الامتثال إلى اتخاذ إجراءات قانونية جادة.

التهديدات الداخلية

- سوء الاستخدام - قد تأتي المخاطر على معلومات عملك من داخل عملك ، إما عن قصد أو عن طريق الخطأ.

- سوء المناولة - قد يكشف الموظفون عن غير قصد بيانات حساسة من خلال المشاركة أو التخزين غير الآمن.

- النية الخبيثة - قد يستخدم الموظف غير السعيد قدرته على الوصول إلى معلومات معينة واستخدامها لتحقيق الربح أو الانتقام.

إليك كيفية حماية نفسك.

- راجع المعلومات الشخصية التي تحتفظ بها شركتك وتأكد من تخزينها بأمان وبما يتماشى مع أفضل الممارسات.

- قم بتدريب موظفيك على الطريقة الآمنة للتعامل مع المعلومات الشخصية وتخزينها ومشاركتها.

- تعرف على قوانين الخصوصية في البلدان التي تعمل فيها ، حيث قد تختلف القوانين.

- تقييد الوصول إلى المعلومات الشخصية. اسمح فقط بالوصول إلى أعضاء الفريق الذين يحتاجون إليه لأداء أدوارهم.

- تأكد من عدم استخدام عمليات تسجيل الدخول المشتركة ؛ يساعد هذا في تطوير مسار تدقيق إذا احتجت إلى التحقيق في حادث.

أسئلة وأجوبة

كم من الوقت يستغرق لتعلم Xero؟

شهادة Xero لـ المحاسبين والمحاسبين يمكن إكماله من خلال دورة تدريبية عبر الإنترنت أو ندوة عبر الإنترنت مباشرة أو مستشار Xero سريع المسار. يستغرق إكمال شهادة Xero حوالي 6-8 ساعات.

هل يمكنني تعلم Xero بنفسي؟

Xero ليس صعب الاستخدام. ومع ذلك ، إذا لم تكن معتادًا على برامج المحاسبة عبر الإنترنت وتتعلم كيفية استخدامها بشكل مستقل ، فيمكن أن يكون هناك منحنى تعليمي تمامًا.

تمت استعادة المعاملة المحذوفة

يوفر برنامج محاسبة Xero واجهة جيدة التنظيم ، ولكن بالنسبة للبعض ، قد يكون تعلم كيفية استخدامها أمرًا صعبًا. لحسن الحظ ، يتيح لك الوصول السريع إلى المعاملات المحذوفة في حالة حذف شيء ما عن طريق الخطأ. سيتم عرض المعاملات المحذوفة في منطقة كشوف الحسابات البنكية ، حيث يمكنك تحديد المعاملة واختيار استعادة.

هل تمكنت من العثور على المعاملة المحذوفة التي تريدها واستعادتها؟ هل تعلمت أي طرق جديدة لحماية بياناتك من مجرمي الإنترنت من هذه المقالة؟ شارك تجربتك معنا في قسم التعليقات أدناه.