يحتفظ معظم الأشخاص بكنز من المعلومات الشخصية على هواتفهم ، من رسائل البريد الإلكتروني والرسائل على وسائل التواصل الاجتماعي إلى التفاصيل المصرفية الحساسة. نتيجة لذلك ، غالبًا ما تستهدف الجهات الخبيثة هذه الأجهزة لتهديد خصوصيتك أو إساءة استخدام هويتك.

يمكن أن تغري بياناتك الحساسة العديد من الأشخاص ، من أولئك الذين تعرفهم إلى مجرمي الإنترنت. لهذا السبب ، قد يكون من الصعب اكتشاف من يقف وراء اختراق الهاتف. ومع ذلك ، هناك بعض الخطوات التي يمكنك اتخاذها لمعرفة من اخترق هاتفك.

استمر في القراءه لتتعلم المزيد.

كيفية توصيل النشل والخلاف

كيف تعرف من اخترق هاتفك

في الوقت الحاضر ، معظم الهجمات الإلكترونية مدفوعة بالمكاسب المالية. أثناء هذه الهجمات ، يعتمد المتسللون عادةً على البرامج الضارة لاستغلال الثغرات الأمنية في نظام التشغيل أو التطبيقات التي تقوم بتنزيلها. بعد استخدام البرامج الضارة لخرق الأمان ، يمكنهم بيع بيانات الاعتماد الخاصة بك على الويب المظلم أو الوصول إلى حساباتك المالية أو الاحتفاظ ببياناتك الحساسة للحصول على فدية.

في بعض الحالات القصوى ، يمكن أن يتم اختراق هاتفك من قبل شخص في حياتك يريد مراقبة تحركاتك وأفعالك أو الوصول إلى معلوماتك الخاصة.

لتضييق نطاق قائمة المشتبه بهم ، يجب عليك تحديد كيفية اختراق هاتفك. إليك ما يجب فعله.

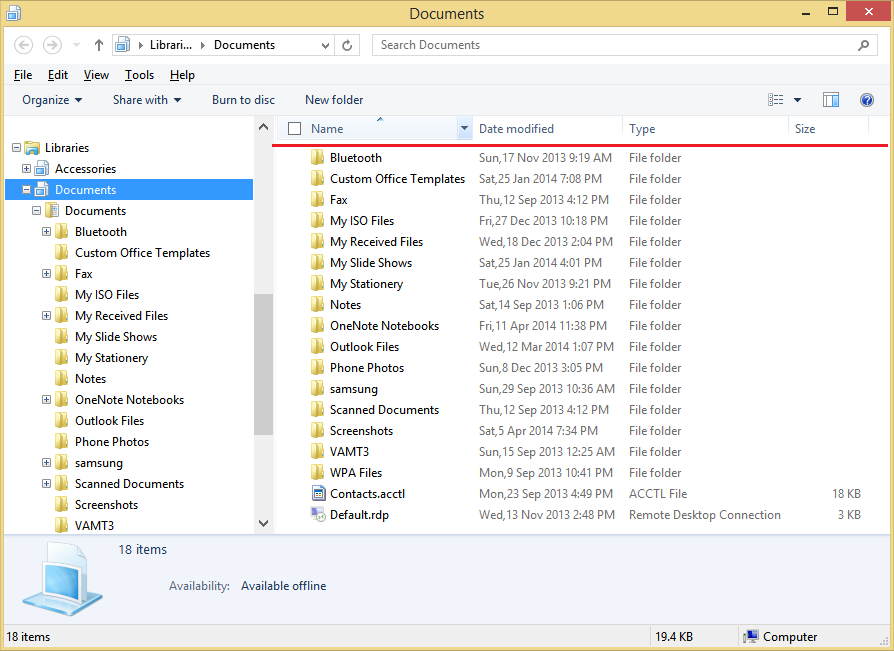

تحقق من قائمة التطبيقات الخاصة بك

تعد التطبيقات واحدة من أكثر السفن شيوعًا التي يستخدمها المتسللون للسيطرة على هاتفك. لذلك ، يجب عليك مراجعة قائمة التطبيقات الخاصة بك على الفور إذا كان جهازك يتصرف بشكل غريب.

إذا اكتشفت أي تطبيقات لا تتذكر تنزيلها ، فعليك البحث عنها عبر الإنترنت والتحقق من تعليقاتها. قد تشير المراجعات إلى نشاط مشبوه ، مما يؤكد أن التطبيق هو أساس الاختراق. إذا لم تلاحظ أي تطبيقات غير معتادة ، يجب عليك إجراء فحص أمني. تم تصميم بعض البرامج الضارة لتجنب الاكتشاف ، لذا قد لا تتمكن من العثور عليها بنفسك.

نادرًا ما يستهدفك المتسللون شخصيًا عند إصابة هاتفك ببرامج ضارة. بدلاً من ذلك ، يقومون بتوزيع البرامج الضارة بشكل عشوائي ، بهدف استخراج أكبر قدر ممكن من البيانات من أكبر عدد ممكن من الأشخاص. نتيجة لذلك ، لن يكون لديك أي حظ في معرفة من اخترق هاتفك على وجه التحديد.

ومع ذلك ، إذا كان التطبيق المشبوه عبارة عن برنامج تجسس تجاري ، فمن المحتمل أن تتمكن من معرفة من يقف وراء الاختراق. لسوء الحظ ، لن يقدم التطبيق نفسه كثيرًا من المساعدة. عادةً ما تحمي هذه التطبيقات هوية المخترق من خلال عدم إرسال المعلومات التي تم التقاطها إليهم مباشرةً. نتيجة لذلك ، لا يتم تخزين تفاصيل الشخص الذي قام بتثبيت برنامج التجسس في أي مكان على الجهاز المصاب.

ولكن في حالة تثبيت برامج التجسس مباشرة على هاتفك الذكي ، يجب أن يتمتع المتسلل بوصول مادي إلى جهازك. يمكن أن تساعدك هذه المعلومات في إنشاء قائمة بالمشتبه بهم وتحديد من سيستفيد من زرع برامج التجسس على هاتفك الذكي. تذكر أن تثبيت هذه التطبيقات يستغرق القليل من الوقت ، لذلك ضع في اعتبارك الأشخاص الذين تمكنوا من الوصول إلى هاتفك لفترة قصيرة.

تحقق من فاتورة هاتفك

إذا كانت فاتورة هاتفك تسرد رسومًا على الرسائل النصية التي لم ترسلها مطلقًا ، فمن المحتمل أن يكون هاتفك مصابًا ببرامج ضارة. تم تصميم هذا النوع من البرامج الضارة لتوليد إيرادات لمجرمي الإنترنت من خلال إجبار هاتفك على إرسال واستقبال النصوص ذات الأسعار الممتازة.

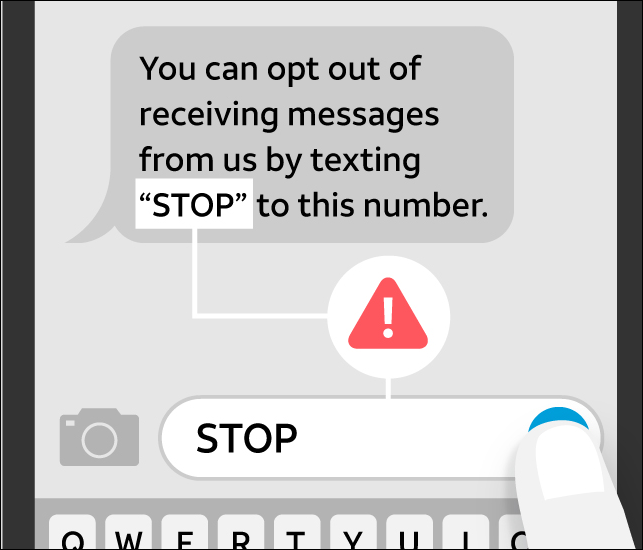

لسوء الحظ ، ربما لن تتمكن من معرفة من اخترق هاتفك بدقة لأن هذه الهجمات نادرًا ما تكون مستهدفة. ومع ذلك ، يمكنك إيقاف هذه الرسوم بإحدى الطرق التالية:

- أرسل 'STOP' إلى الرقم المجهول.

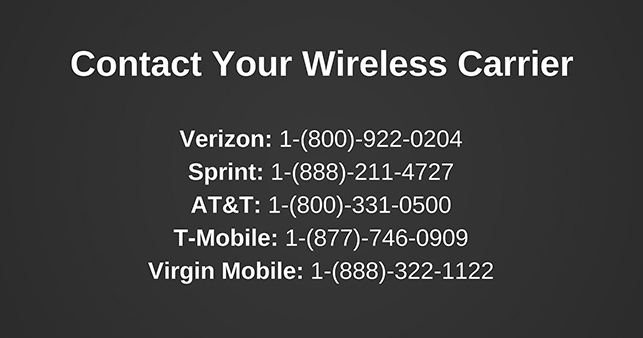

- اتصل بمشغل شبكة الجوال لحظر الرقم.

- قم بتشغيل تطبيق أمان للعثور على البرامج الضارة وإزالتها.

تحقق من قائمة المكالمات الخاصة بك

إذا لم تكشف فاتورة هاتفك وقائمة التطبيقات عن أي شيء خارج عن المألوف ، فوجه التحقيق نحو قائمة مكالماتك. تأكد من أنك لم ترد على أي مكالمات عشوائية مؤخرًا حيث يمكن استخدامها لاختراق معلوماتك أو تسجيل صوتك.

مرة أخرى ، يتم تنفيذ هذه الهجمات بشكل عشوائي ، لذلك ربما لن تتمكن من تحديد المخترق بالضبط.

كيفية منع youtube على chromebook

تتبع نشاطك عبر الإنترنت

تعد عمليات الخداع الاحتيالي طريقة شائعة أخرى للوصول إلى معلوماتك الخاصة. على الرغم من أنه يكاد يكون من المستحيل تخمين من يقف وراء عمليات الخداع هذه ، يمكنك إبلاغ مشغل شبكة الجوّال بها وحظرها.

بينما لا يمكنك تحديد المسؤول عن الهجوم ، يمكنك عادةً تحديد ما إذا كنت قد وقعت ضحية للتصيد الاحتيالي. ما عليك سوى تتبع نشاطك عبر الإنترنت وتحقق مما إذا كنت قد نقرت على الروابط المشبوهة في الرسائل النصية أو رسائل البريد الإلكتروني أو النوافذ المنبثقة غير المتوقعة.

تستخدم هذه الحيل عادة صياغة عاطفية ، مما يجعلك تنقر على رابط لمزيد من المعلومات دون التفكير في العواقب المحتملة. لذا ، ابحث عن الرسائل التي تحتوي على كلمات تثير الذعر متبوعة برابط.

ضع في اعتبارك آخر مرة استخدمت فيها شبكة Wi-Fi عامة

توفر كل من النقاط الساخنة العامة والمحمية بكلمة مرور طرقًا مختلفة للأشخاص ذوي النوايا الخبيثة لتنفيذ هجمات قرصنة جماعية. لنفترض أن هاتفك قد أظهر مشكلات بعد تسجيل الدخول إلى نقطة اتصال Wi-Fi عامة غير آمنة. في هذه الحالة ، قد يكون شخص ما قد كشط معلوماتك الحساسة.

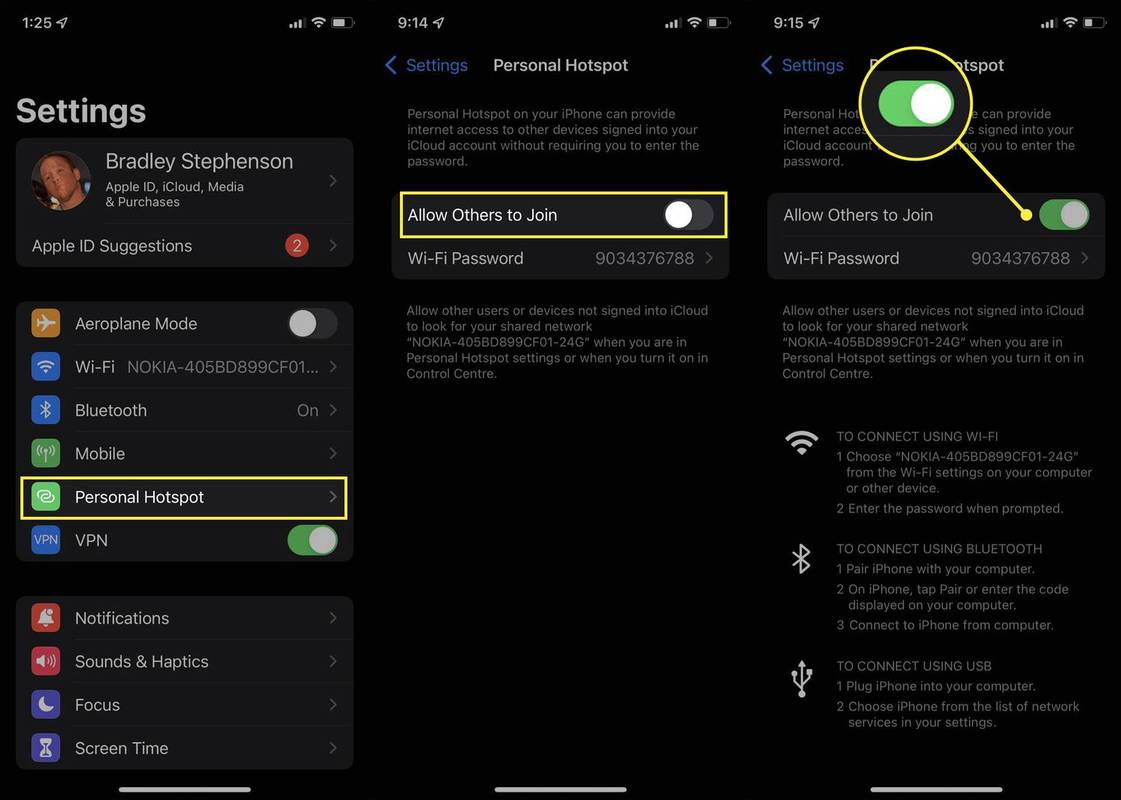

تحقق من سلامة حساب iCloud الخاص بك

إذا كنت من مستخدمي iPhone ، فيجب أن تكون حذرًا من أمان iCloud الخاص بك. بعد كل شيء ، يمكن لتسجيل الدخول إلى iCloud المتصدع أن يمكّن أي شخص من الوصول إلى صورك وزرع برامج التجسس لمراقبة مكالمات جهازك ورسائله وموقعه.

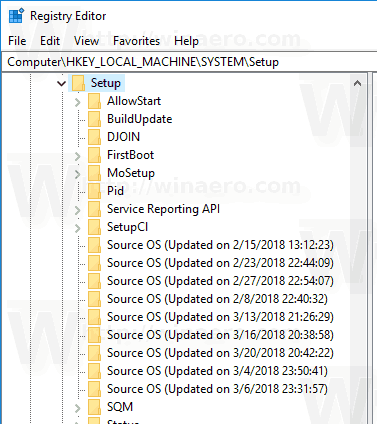

يمكن اختراق حسابات iCloud بكلمات مرور ضعيفة ولا يوجد مصادقة ثنائية بسهولة عن طريق برنامج اختراق كلمات المرور. تُستخدم هذه البرامج لتخمين المئات من كلمات المرور الشائعة لحسابات الخرق الجماعي. بعبارة أخرى ، لا يستهدفونك شخصيًا.

ومع ذلك ، يمكن أن يتيح أمان iCloud الضعيف أيضًا لأي شخص يعرف أنك تخمن بريدك الإلكتروني وكلمة المرور ، خاصةً إذا كنت تستخدم نفس المجموعة عبر مواقع ويب متعددة.

لتحديد الجاني ، يجب عليك الاتصال بشركة Apple واطلب منهم تقديم تفاصيل الوصول إلى حسابك. تحتوي هذه التفاصيل عادةً على عناوين IP التي يمكنك استخدامها لتحديد المتسلل.

ضع فخ للهاكر

إذا كنت تشك في أن شخصًا ما يحاول اختراق هاتفك ، فيمكنك تفخيخه والقبض عليه متلبسًا. بدلاً من ذلك ، سيعمل هذا الفخ كرادع ويمنع أي شخص من محاولة التسلل إلى هاتفك الذكي.

تسمح تطبيقات مثل Certo Mobile Security iOS و ذكري المظهر يلتقط المستخدمون صورة صامتة للفرد الذي يحاول اختراق هواتفهم. سيتم تشغيل هذه الميزة عندما يقوم شخص ما بإدخال كلمة مرور غير صحيحة عدة مرات أو يحاول نقل الهاتف.

كيفية تجنب التعرض للاختراق مرة أخرى

بعد تحديد المسؤول عن اختراق هاتفك ، يجب عليك التأكد من أنك لن تضطر أبدًا إلى الخوض في هذه العملية المجهدة مرة أخرى. إن مراعاة أفعالك الرقمية هي طريقة حماية هاتفك ، وبالتالي معلوماتك الشخصية.

فيما يلي بعض ممارسات الأمان التي يمكن أن تساعدك في تقليل فرص التعرض للاختراق بشكل كبير.

تجنب تنزيل تطبيقات Sketchy

قبل تنزيل أي تطبيق ، تأكد من استعراض المراجعات وتحديد ما إذا كان التطبيق ذا سمعة طيبة. إذا كنت تشك في أمان التطبيق على أقل تقدير ، فمن الأفضل عدم تثبيته.

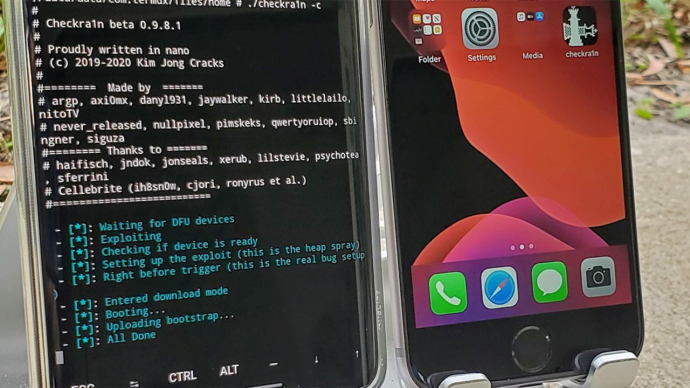

تجنب كسر حماية هاتفك

يسمح لك Jailbreaking بتنزيل التطبيقات من متاجر التطبيقات غير الرسمية. ومع ذلك ، فإنه يجعلك أيضًا عرضة للاختراق بطريقتين.

أولاً ، قد تكون التطبيقات غير الرسمية مصابة ببرامج ضارة أو برامج تجسس ، مما يسمح للقراصنة بالوصول إلى بياناتك الشخصية. ثانيًا ، ستمنعك عملية كسر الحماية من تلقي تصحيحات الأمان في آخر تحديثات نظام التشغيل ، مما يؤدي أيضًا إلى إضعاف أمان هاتفك.

ابق عين على هاتفك في جميع الأوقات

الوصول المادي هو أسرع طريقة للمخترق لاختراق هاتفك. لهذا السبب ، فإن الاحتفاظ بهاتفك معك في جميع الأوقات سيبقيه آمنًا.

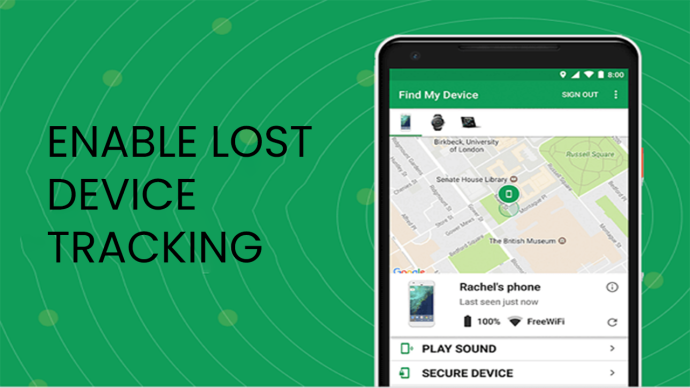

تفعيل تتبع الجهاز المفقود

إذا فقدت تتبع هاتفك في الأماكن العامة ، فسيكون تتبع الجهاز المفقود المنقذ. سيساعدك على تحديد موقع هاتفك قبل أن يُسرق أو يُزرع ببرامج ضارة. اعتمادًا على جهازك ، قد يكون لديك تطبيق تتبع أصلي مثبتًا. إذا لم يكن الأمر كذلك ، يمكنك العثور على الكثير من تطبيقات الطرف الثالث لإضافة هذه الميزة.

استخدم إجراءات أمان الهاتف

حتى إذا تمكن شخص ما من الحصول على هاتفك ، فلا تجعل مهمته سهلة. يجب عليك دائمًا استخدام قفل برمز مرور لهاتفك. أيضًا ، يجب ألا تستخدم أبدًا رمز مرور يسهل تخمينه. يتضمن هذا تاريخ ميلادك أو تواريخ مهمة أخرى وكلمات مرور افتراضية مثل '1234' أو '0000'. من الناحية المثالية ، يجب أن تحتوي كلمة المرور على أحرف وأرقام ورموز.

كيفية التقاط لقطة شاشة على جهاز لوحي فاير

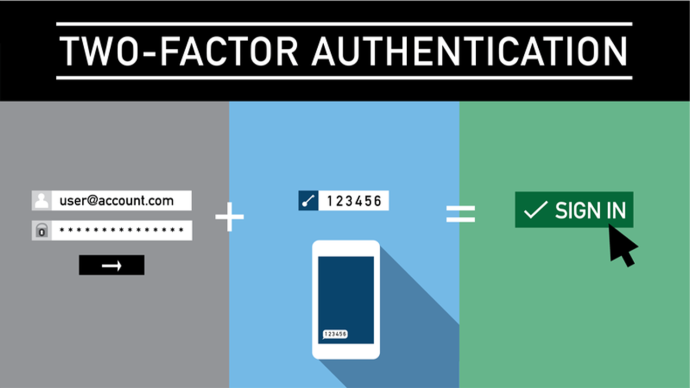

تمكين المصادقة الثنائية

تضيف المصادقة ذات العاملين طبقة إضافية من الأمان لهاتفك ، مما يجعل من الصعب على المتسللين الوصول إلى جهازك وحساباتك عبر الإنترنت.

بناءً على هاتفك ، ستتمكن من الاختيار من بين عدة خيارات للمصادقة. الخيار الأكثر أمانًا هو استخدام شيء تمتلكه فعليًا ، مثل مفتاح USB أو بصمة الإصبع أو معرف الوجه. على الرغم من أن الأشخاص يستخدمون النصوص ورسائل البريد الإلكتروني بشكل متكرر للمصادقة ، إلا أنه يمكن اعتراضها بسهولة من خلال الاختراقات مثل تبديل بطاقة SIM.

حافظ على تحديث جميع التطبيقات

حتى التطبيقات الموثوقة يمكن أن يستغلها المتسللون إذا لم يتم تحديثها بانتظام. بعد كل شيء ، تأتي التحديثات عادةً مع إصلاحات تهدف إلى معالجة الأخطاء والثغرات الأمنية.

تجنب استخدام شبكة Wi-Fi عامة

يجب ألا تسجل الدخول إلى شبكة Wi-Fi عامة إلا إذا كان لديك حماية شبكة افتراضية خاصة (VPN). ستقوم VPN بتشفير بياناتك حتى لا يتمكن المشاهدون غير المرغوب فيهم من رؤيتها.

كن يقظًا

لا أحد يريد أن يطلع الأفراد غير المصرح لهم على معلوماتهم الشخصية ، خاصة مع الطرق العديدة التي يمكنهم من خلالها إساءة استخدام هذه البيانات الهامة. لذا ، فإن الاهتمام بأمان الأجهزة المحمولة أمر بالغ الأهمية لحماية خصوصيتك وهويتك.

حتى لو وقعت ضحية للاختراق ، فإن التصرف السريع ضروري. استخدم الطرق الموضحة في هذه المقالة لمعرفة المسؤول عن الهجوم. سيكون من الأسهل اتخاذ الخطوات اللازمة لإزالة التهديد.

هل تم اختراق هاتفك من قبل؟ هل اكتشفت من المسؤول؟ واسمحوا لنا أن نعرف في قسم التعليقات أدناه.